Даже самый неопытный пользователь знает о возможности заражения системы компьютера вирусом. Их бывает огромное количество и среди довольно безвредных встречаются опасные. Раньше, чтобы оградить свой компьютер от вредоносных программ, было достаточно установить хороший антивирус и вовремя его обновлять. Сейчас этого уже недостаточно, ведь вирус можно подхватить, нажав на очередную ссылку в интернете, которая на первый взгляд не предвещает опасности. С течением времени вирусы стали хитрее и изворотливее, теперь они не только портят файлы системы и переписывают программы, но и блокируют Виндовс баннером, который требует отправить СМС или перевести денежные средства на счет мошенников. В этой статье пойдет речь о способах самостоятельной борьбы с подобными вирусами, не прибегая к обогащению их разработчиков – хакеров.

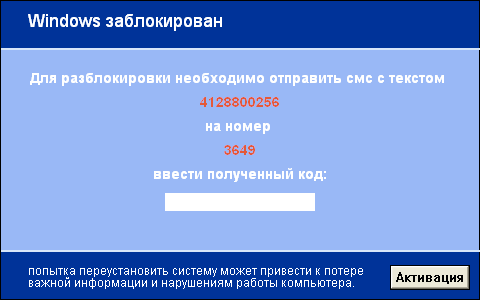

Если после посещения какого-либо вредоносного сайта или автоматического перехода на подозрительную страницу Виндовс заблокирован, а на экране красуется баннер с текстом примерно такого содержания: «Приложением Microsoft Security Essentials был зафиксирован неправомерный доступ к материалам порнографического содержания, а также копирование и тиражирование видеоматериалов содержащих элементы насилия либо педофилии. По этим причинам функционирование системы приостановлено. Для активации системы необходимо пополнить кошелек WebMoney на NN сумму», то не стоит сломя голову бежать к терминалам самообслуживания и пополнять счет мошенникам. Также это не повод нести компьютер в сервисный центр. Для устранения вредоносного ПО будет достаточно следовать подробным инструкциям по его уничтожению, которые представлены в этой статье.

Сразу сделаем оговорку о вирусах, которые зачастую ждут сотрудников офисов, норовящих попасть на сайт любимой социальной сети через анонимайзер. Вирус остается, как и в случае, описанном выше, неизменным, единственное отличие – это текст сообщения на баннере. Что-то вроде этого: «Администратором фирмы был зарегистрирован несанкционированный доступ к сайтам социальных сетей в рабочее время. Для разблокирования системы необходимо отправить платное СМС сообщение в качестве штрафа».

Чаще всего подобные проблемы с блокированием Виндовс случаются у пользователей, которые сэкономили на лицензионной версии Windows и установили взломанную копию. Такая система не подлежит своевременному обновлению и по этому чаще страдает от нападок прогрессивного вирусного ПО. Эти программы больше не селятся в автозагрузке, а находятся в самой системе, что усложняет их поиск для удаления.

Ниже представлены возможные способы борьбы с разработками хакеров. Ими могут воспользоваться все, кто столкнулся с баннером-вымогателем и для этого необязательно иметь специальное образование или опыт. Начнем с более простых случаев и закончим самыми сложными.

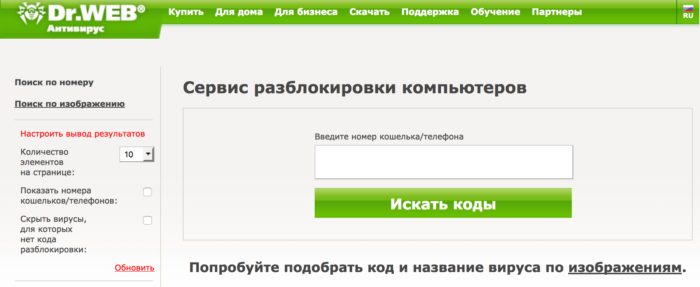

Коды разблокировки системы, представленные сервисом Dr.Web

Антивирус Dr.Web предлагает сервис, где можно несколькими способами получить коды для разблокирования Windows.

Изначально заходим в интернет с рабочего компьютера и переходим на официальный сайт антивируса Dr.Web. Первый способ – в активное поле необходимо вставить информацию о счете с баннера (кошелек WebMoney или номер телефона), нажимаем кнопку «Искать коды» и получаем необходимый код разблокировки. Следующий шаг – проводим лечение системы используемым антивирусом.

Второй способ – визуальное определение вируса по представленным скриншотам в сервисе. Определяем вирус на глаз путем сравнения скриншота с видом баннера, который находится на рабочем столе. На каждое изображение оболочки вируса есть набор кодов, которые необходимо использовать для разблокировки системы. Используем подходящий код и делаем глубокую проверку системы антивирусом.

Разблокирование системы с помощью изменения даты в BIOS-е

Не всегда вирус, который подхватила система, продукт последних разработок. Есть небольшая вероятность, что вредоносное ПО устаревшей версии. В таком случае нужно проделать следующее:

- запускаем компьютер и сразу же нажимаем кнопку Delete,

- совершаем переход в BIOS,

- переводим дату на системных часах на неделю вперед или назад,

- производим запуск системы,

- включаем глубокое сканирование с помощью антивируса.

Если вредоносное ПО отключилось, то антивирус найдет его и обезвредит.

Обезвреживание системы с помощью утилиты avz

Для проведения процедуры обезвреживания системы от вируса понадобится рабочий компьютер с доступом к интернету и носитель информации (подойдет диск или флешка). После того как все готово, нужно скачать бесплатную программу avz и скинуть ее на носитель.

Далее следуем по следующему плану:

- Запускаем Windows на зараженном компьютере, ждем появления ползунка загрузки, нажимаем F8.

- В появившемся контекстном меню выбираем «Безопасный режим с поддержкой командной строки».

- Если загрузка прошла удачно, то на экране появится командная строка.

- Вставляем подготовленный информационный носитель с программой avz в компьютер.

- Прописываем в командной строке explorer и нажимаем кнопку «Enter».

- После того как появится значок «Мой компьютер», заходим на носитель и запускаем программу avz.exe.

- В окне утилиты двигаемся по следующему адресу: Файл\Мастер поиска и устранения проблем\Системные проблемы\Все проблемы. Далее нажимаем кнопку «Пуск» и ждем появления списка выявленных проблем. В этом списке необходимо вручную проставить галочки. Оставляем пустыми окошки в списках, где начинается описание ошибок с «Отключено автоматическое обновление системы» и «Разрешен автозапуск с …» и нажимаем активную кнопку «Исправить отмеченные проблемы».

- В этом же окне двигаемся по следующему пути: Настройки и твики браузера/Все проблемы, после ставим галочки напротив всех проблем и нажимаем «Исправить».

- То же проделываем с вкладкой «Приватность» и завершаем работу с этим окном нажатием клавиши «Закрыть».

- В главном окне утилиты avz выбираем Сервис/Менеджер расширений проводника. Должен появиться список с проблемами в двух цветах: черный и зеленый. Со всех строчек черного цвета снимаем галочки.

- Чтобы удалить все лишнее, заходим Сервис/Менеджер расширений IE? , видим выпавший список и нажатием на значок крестика каждой строки.

- Убеждаемся, что лечение успешно – перезагружаем компьютер.

Удаление вредоносного ПО с помощью скрипта

В этом случае нам опять же понадобится программа avz, скачанная на флешку или диск. Включаем поврежденный компьютер, видим бегущий ползунок Windows и нажимаем на клавиатуре F8.

В меню, появившемся на экране, выбираем «Безопасный режим с поддержкой командной строки». При удачной загрузке появится командная строка. Вставляем диск или флешку, в поле командной строки прописываем explorer и нажимаем «Enter».

Через «Мой компьютер» заходим на носитель, запускаем avz.exe. В главном окне выбираем вкладку «Файл», а затем «Выполнить скрипт». Должно появится окно, в которое нужно вставить следующее:

begin SearchRootkit(true, true), SetAVZGuardStatus(True), QuarantineFile(C:\Documents and Settings\Ваш_Аккаунт\Local Settings\Temporary Internet Files\Content.IE5\FNM62GT9\lexa2[1].exe,), QuarantineFile(C:\RECYCLER\S-1-5-21-1482476501-1644491937-682003330-1013\ise32.exe,), QuarantineFile(C:\Program Files\AskBarDis\bar\bin\askBar.dll,), DelBHO({638E9359-625E-4E8A-AA5B-824654C3239B}), DelBHO({1A16EC86-94A1-47D5-A725-49F5970E335D}), QuarantineFile(C:\Documents and Settings\All Users\Application Data\zsglib.dll,), QuarantineFile(C:\Documents and Settings\All Users\Application Data\phnlib.dll,), QuarantineFile(Explorer.exe csrcs.exe,), QuarantineFile(C:\WINDOWS\System32\drivers\68ed4e7b.sys,), DeleteFile(C:\WINDOWS\System32\drivers\68ed4e7b.sys), DeleteFile(Explorer.exe csrcs.exe), DeleteFile(C:\Documents and Settings\All Users\Application Data\phnlib.dll), DeleteFile(C:\Documents and Settings\All Users\Application Data\zsglib.dll), DeleteFile(C:\Program Files\AskBarDis\bar\bin\askBar.dll), DeleteFile(C:\RECYCLER\S-1-5-21-1482476501-1644491937-682003330-1013\ise32.exe), DeleteFile(C:\Documents and Settings\Ваш_Аккаунт\Local Settings\Temporary Internet Files\Content.IE5\FNM62GT9\lexa2[1].exe), DelBHO({1F460357-8A94-4D71-9CA3-AA4ACF32ED8E}), DelBHO({3041d03e-fd4b-44e0-b742-2d9b88305f98}), DelBHO({201f27d4-3704-41d6-89c1-aa35e39143ed}), DelCLSID({28ABC5C0-4FCB-11CF-AAX5-81CX1C635612}), DeleteFileMask(C:\Documents and Settings\Ваш_Аккаунт\Local Settings\Temporary Internet Files\Content.IE5, *.*, true), BC_ImportDeletedList, ExecuteSysClean, BC_Activate, RebootWindows(true), end.

Обратите внимание на надпись, выделенную жирным курсивом, в четвертой, двадцатой и двадцать шестой строке скрипта. В этом месте должен быть прописан именно ВАШ аккаунт. Он может быть стандартным, если вы ничего не изменяли – administrator или же личным, например, LilyaPC. Далее нажимаем кнопку «Запустить», ждем пока скрипт отработает и перезагружаем компьютер.

Если баннера больше нет, то делаем генеральную зачистку нормальным антивирусом.

Избавляемся от баннера с помощью приложения от Dr.Veb LiveCD

Блокировку Windows можно устранить с помощью приложения LiveCD. Это хороший сканер, который находит вредоносное ПО и уничтожает его. Для начала нужно добраться до «здорового» компьютера, который подключен к интернету, и скачать программу. Далее записываем ее образ на диск.

Теперь можно приниматься за «лечение» поврежденной системы компьютера:

Включаем поврежденный компьютер и сразу нажимаем кнопку «Del».

Заходим в BIOS, выбираем вкладку Boot и видим перечень доступных носителей для загрузки. По умолчанию там выставлен как приоритетный жесткий диск.

С помощью клавиатуры изменяем приоритет на наш CD с образом LiveCD.

Сохраняемся и перезапускаем компьютер.

Windows должна загрузиться с диска. В окне программы необходимо выбрать глубокую (полную) проверку компьютера на вирусы. Это довольно длительный процесс. После окончания проверки нажимаем на активную кнопку «Удалить вирусы», ждем обработки и перезагружаем компьютер.

Реанимация компьютера с помощью скриптов Kaspersky Virus Removal Tool

Для начала необходимо подготовить все необходимое. Нам понадобится рабочий компьютер и флешка (диск). Далее заходим на официальный сайт Лаборатории Касперского и скачиваем программу Kaspersky Virus Removal Tool.

Теперь начинаем процедуру реанимации пострадавшего компьютера:

- Запускаем Windows на компьютере, ждем появления ползунка загрузки, нажимаем F8.

- В появившемся контекстном меню выбираем «Безопасный режим с поддержкой командной строки».

- Если загрузка прошла удачно, то на экране появится командная строка.

- Вставляем подготовленный информационный носитель с программой в компьютер.

- Прописываем в командной строке «explorer» и нажимаем кнопку «Enter».

- После того как появится значок «Мой компьютер», заходим на носитель и запускаем программу Kaspersky Virus Removal Tool.

В интерфейсе программы находим вкладку «Ручное лечение» — нажимаем, в появившееся поле для ввода скрипта, вставляем первый и нажимаем «Выполнить». Всего у нас будет их четыре. Каждый вставляем по очереди и выполняем программу. Заметьте, что вставляем в чистое поле, то есть каждый раз удаляем предыдущий скрипт.

1 скрипт

begin SearchRootkit(true, true), QuarantineFile(Base.sys, CHQ=N), QuarantineFile(explorer.ex, CHQ=N), QuarantineFile(hpt3xx.sys, CHQ=N), QuarantineFile(C:\WINDOWS\system32\DRIVERS\AVGIDS Shim.Sys, CHQ=S), QuarantineFile(C:\WINDOWS\system32\drivers\cmudau .sys, CHQ=S), QuarantineFile(C:\WINDOWS\System32\Drivers\dump_n vatabus.sys, CHQ=S), QuarantineFile(C:\WINDOWS\system32\Drivers\SPT2Sp 50.sys, CHQ=S), QuarantineFile(C:\WINDOWS\system32\Drivers\usbVM3 1b.sys, CHQ=S), QuarantineFile(C:\WINDOWS\system32\DRIVERS\wg111v 2.sys, CHQ=S), QuarantineFile(C:\DOCUME~1\FE66~1\LOCALS~1\Temp\Y KI224.tmp, CHQ=S), BC_QrFile(C:\WINDOWS\System32\Drivers\dump_nvatab us.sys), BC_QrFile(C:\WINDOWS\system32\Drivers\SPT2Sp50.sy s), BC_QrFile(C:\WINDOWS\system32\Drivers\usbVM31b.sy s), BC_QrFile(C:\WINDOWS\system32\DRIVERS\wg111v2.sys ), BC_QrFile(C:\DOCUME~1\FE66~1\LOCALS~1\Temp\YKI224 .tmp), BC_Activate, RebootWindows(true), end.

2 скрипт

var qfolder: string, qname: string, begin qname := GetAVZDirectory + ..\Quarantine\quarantine.zip, qfolder := ExtractFilePath(qname), if (not DirectoryExists(qfolder)) then CreateDirectory(qfolder), CreateQurantineArchive(qname), ExecuteFile(explorer.exe, qfolder, 1, 0, false), end.

3 скрипт

begin Executerepair(, Executerepair(16), ExecuteWizard(TSW, 2, 2, true), RebootWindows(true), end.

4 скрипт

begin ExecuteStdScr(3), RebootWindows(true), end.

После того как все скрипты отработали, перезагружаем компьютер и проверяем на наличие баннера. Если все в порядке, то проводим глубокую проверку с помощью антивируса.

Борьба с модифицированными вирусами

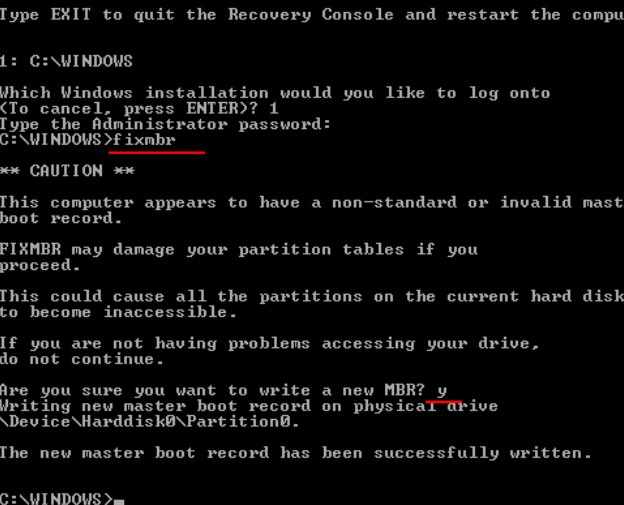

Разработчики вирусов не сидят на месте и довольно хитро придумывают атакующие программы. Если в ранее описанных приемах борьбы говорилось об управлении системой в самом начале ее загрузки, то в некоторых случаях этот способ недейственный. Некоторые вирусы прописаны таким образом, что даже в загрузке системы они принимают участие – перезаписывают на жестком диске область загрузки и уже нет возможности повлиять на происходящее знакомыми методами.

Все же выход нашелся. Его можно увидеть немного ниже.

Для начала включим компьютер, вставим установочный диск с Windows и нажмем кнопку «Del» для загрузки BIOS. В уже знакомой вкладке Boot выставим приоритетную загрузку на CD-ROM с помощью клавиш на клавиатуре. Теперь сохраняем внесенные изменения, перезагружаем компьютер.

Для того чтобы не началась установка новой системы Windows, нужно во время загрузки нажать на клавиатуре кнопку «R». Эта команда откроет консоль восстановления. Система предложит ответить на некоторые вопросы, например, какую систему восстанавливать. Для ответов используем следующие комбинации: 1+ Enter – выбор системы для восстановления, Y+ Enter – утвердительный ответ, N+Enter – отрицательный ответ.

Далее потребуется ввести команды FIXBOOT и FIXMBR, как показано на скриншотах ниже.

Ждем полную отработку команд, перезагружаем компьютер, а затем проверяем результат.

Завершающая процедура очистки системы компьютера от вируса

Просто стереть вирус не значит вернуть все на свои места. Возможно, что компьютер покажется вам чистым листом, где нет никаких воспоминаний о ранней деятельности, а пуск и диспетчер задач, словно обиделись и при их открытии снова и снова перезагружают компьютер. Что делать в таком случае? Как все восстановить?

Как мы уже знаем из выше перечисленных методов борьбы, можно обойти систему, загрузив Windows с CD диска – дистрибутива операционной системы. Благо, что такие существуют.

Для полного восстановления системы компьютера делаем следующее:

- Ищем здоровый компьютер с активным интернет-соединением, скачиваем полезный архив и распаковываем его. Видим образ ОС и программу для ее установки.

- Производим запись образа ОС WindowsPE на CD диск (флешку) с помощью программы SCD Writer. Для этого в программе выбираем Диск\Запись ISO\Образ на диск. При выпадении контекстного меню, где необходимо будет выбрать образ для записи, естественно, указываем на образ, который находится на подготовленном нами диске. Указываем скорость записи и ожидаем результата.

- После этого нам понадобится программа для редактирования реестра. Ее нужно скачать на флешку или дозаписать на диск с ОС.

- Теперь можно продолжить работу с пораженным компьютером. Нам нужно изменить настройки загрузки системы компьютера, для этого перезагружаем его и заходим в BIOS.

- Там выбираем вкладку Boot и изменяем приоритет загрузки с жесткого диска на CD-диск.

- После чего вставляем носитель с редактором реестра, перезагружаем компьютер.

- Загрузка системы пойдет с нашего диска. Для выбора дистрибутива (ОС WindowsPE) в контекстном меню нажимаем «1». Процесс загрузки займет значительное время, но отвлекаться на личные дела не советую, ведь может понадобиться ваше участие. Так, возможно, будет необходимо указать адрес расположения старой (поврежденной) системы.

- По окончании загрузки заходим через «Мой компьютер» на носитель (флешку или диск) и запускаем редактор реестра. Часто система требует указать или прописать вручную путь к файлу ntuser.dat. Находим файл по адресу С:\DocumentsandSettings\имя_пользователя\ntuser.dat, где «имя_пользователя» – это ваш логин, которым вы пользуетесь при входе в систему Windows. В ОС Windows 8 путь выглядит немного по-другому С:\пользователи\имя_пользователя\ntuser.dat. Также можно найти файл через «Поиск», но система его не увидит, если он скрытый. Изменяем свойства файла следующим образом: находим его через поиск или вручную, кликаем по нему правой кнопкой мыши, выбираем «Атрибуты» и, в появившемся окне, снимаем галочку на строчке «Скрытый». Возвращаемся к началу этого пункта к редактору реестра.

- Не спешите что-либо удалять и переименовывать в реестре, если видите его впервые. Внимательно прочитайте инструкцию и только после этого аккуратно принимайтесь за работу. Окно редактора разделено на две части. Нам понадобится часть слева. Там можно увидеть корневой каталог (дерево из папок). Особенность этого каталога при установке второй системы на пораженную заключается в дублировании папок. Как вы можете увидеть, сначала идет папка без скобок в названии, а следом за ней – со скобками. Первая – это папка новой системы, а вторая – зараженной.

- Начинаем двигаться по следующему пути: HKEY_LOKAL_MACHINE(…)\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon.

- Нажимаем на Winlogon. При этом в правом окне появятся настройки. Нам нужна строка Shell. Кликаем по ней дважды и выбираем explorer.exe. Далее проверяем все остальные строчки на предмет наличия ложного пути. Таким будет путь, который не ведет в систему. Пример правильного адреса строки Userinit: C:\WINDOWS\system32\ userinit.exe,. Заметьте, что все строки должны заканчивается знаком «,». Также строка может начинаться не на «С», а с «D», если система стоит на этом диске.

- Теперь идем уничтожать вручную вирусы на компьютере. Для этого заходим на «Мой компьютер», открываем папку windows\system32. В ней скрывается вирус под видом файла с названием user32.dll. Если нашли, то удаляем. Теперь поочередно отрываем все имеющиеся диски (С, D, E…) и ищем файлы с названием autorun.inf и autorun.exe.

- Передаем эстафету уничтожения вредителей утилите Dr.Web Cureit. Запускаем программу и ожидаем результата.

- Завершаем лечение системы наведением порядка: вытягиваем установочный диск, перезагружаем компьютер, заходим в BIOS и изменяем приоритет загрузки с «CD» на «HDD». Завершаем работу BIOS и переходим в Windows. Для полной уверенности в безопасности системы запускаем глубокую проверку антивирусом.

И напоследок, если при одном из способов борьбы с вирусом вдруг перестал работать диспетчер задач, не пугайтесь. Скачайте утилиту avz. В окне выберите вкладку Файл\Восстановление системы. После этого ищем среди перечня пункт «Разблокировка диспетчера задач», ставим на нем галочку и сохраняем изменения нажатием на кнопку «Выполнить отмеченные операции». Проверяем результат.